35

Prozesse, Abhängigkeiten, Restriktionen sind

jeweils unternehmensintern als auch unterneh-

mensübergreifend zu untersuchen. So kann die

Analyse der Wertkette nicht am Werktor enden,

sondern muss die Lieferanten und deren Vor-

lieferanten genauso einbeziehen wie auf der

Absatzseite Großhändler, Einzelhändler und

Konsumenten sowie, in beiden Fällen, zwi-

schengeschaltete Akteure, wie z. B. Logistik-

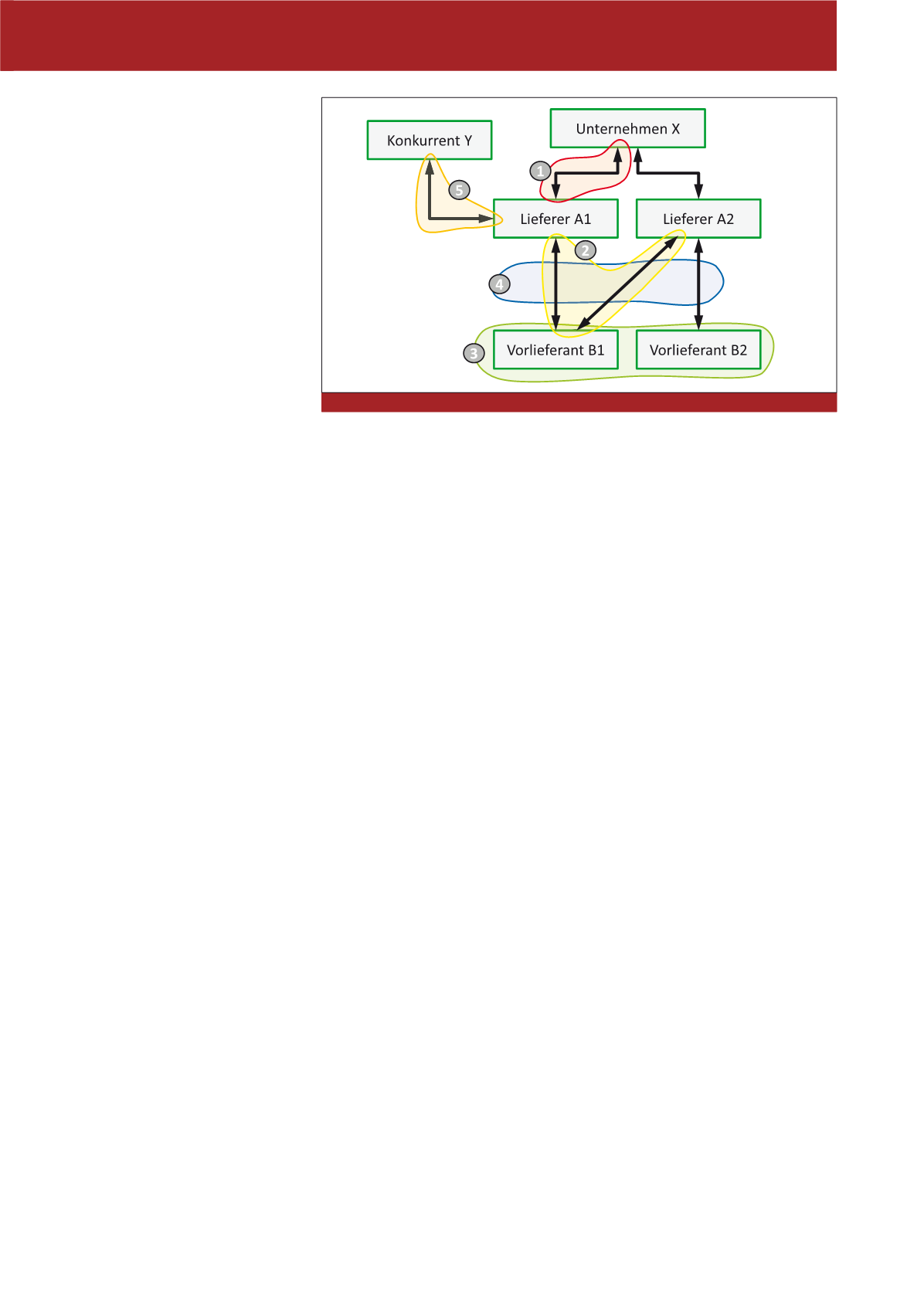

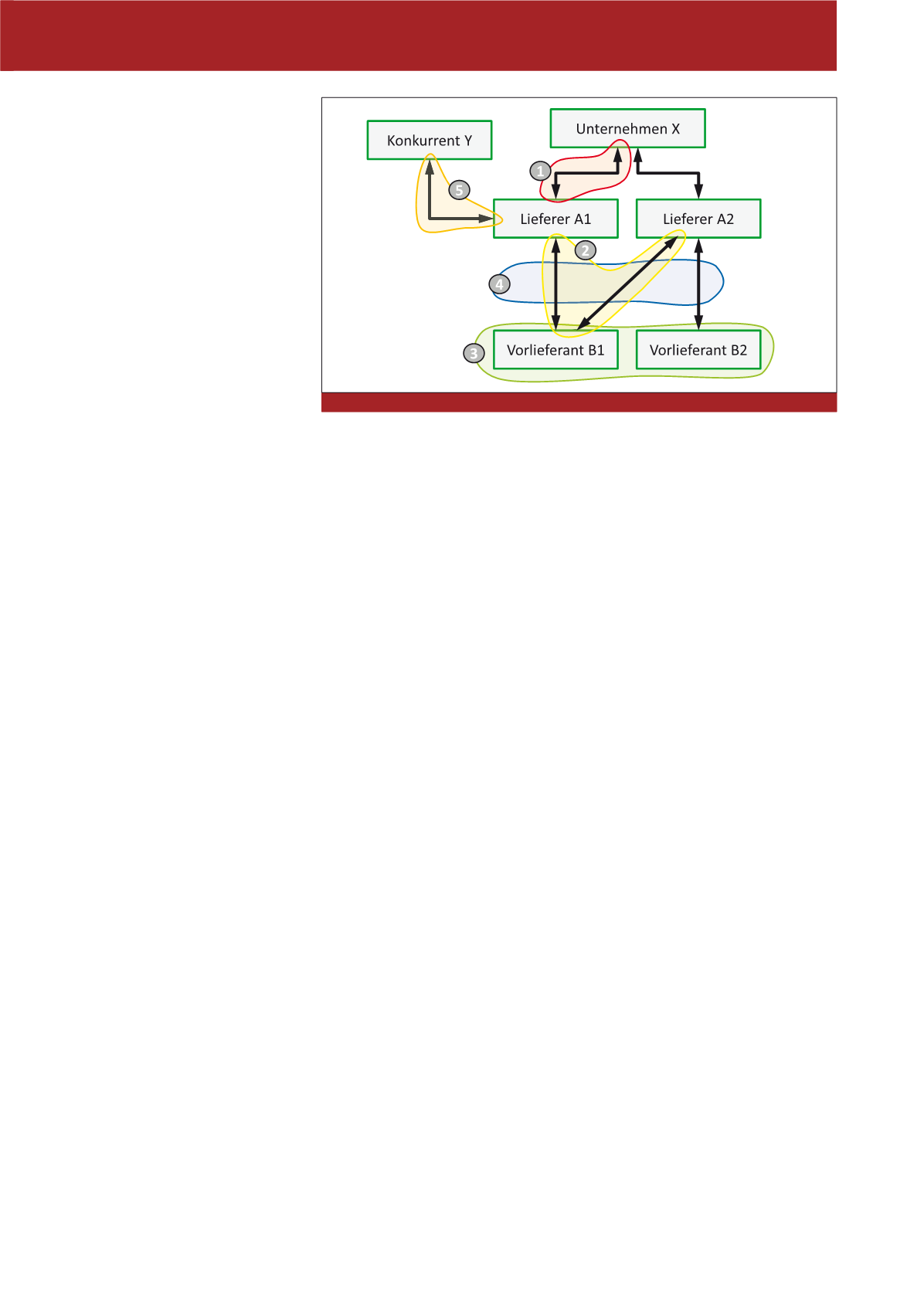

unternehmen. Die Fälle in Abbildung 2 sollen

dies verdeutlichen.

Fall 1:

Wir haben nur einen Lieferanten und

dieser fällt aus. Dieses klassische Single

Sourcing existiert per Vertrag; weil es (in die-

ser Güte) nur einen gibt; weil es faktisch zu

lange dauern würde, einen zweiten aufzubau-

en; usw.

Fall 2:

Unsere beiden Alternativlieferanten A1

und A2 haben für bestimmte Bauteile den-

selben Vorlieferanten B1. Liegt bei diesem der

Ursprung der Störung (z. B. Brand), so ist Liefe-

rant A2 doch keine Alternative.

Fall 3:

Wir haben zwei verschiedene Lieferan-

ten mit jeweils unterschiedlichen Vorlieferanten

(B1 und B2); diese jedoch sitzen in derselben

Region. Im Falle eines Erdbebens fallen beide

aus und unsere Versorgung ist gestört (z. B.

Erdbeben in Norditalien oder Fukushima).

Fall 4:

Es besteht derselbe Transportweg von

alternativen (Vor-)Lieferanten (vgl. lahmgelegter

Flugverkehr durch den Ausbruch des Eyjafjalla-

jökull im April 2010).

Fall 5:

Unser Lieferant ist auch Lieferant für un-

seren Konkurrenten und zieht diesen in der ein-

geschränkten Lieferfähigkeit vor (Fall Ericsson

4

).

6. Objekte

In dieser Vorstufe zur Identifizierung alle Kritika-

litäten mit hohem Bedrohungspotential wird mit

einem internen sowie externen Scan das Unter-

nehmen mitsamt seinem relevanten Umfeld auf

Störpotentiale abgetastet. Dazu kann ein struk-

turiertes Vorgehen folgende Untersuchungsob-

jekte durchleuchten.

5

·

Prozesse

·

Potentiale

·

Personen

·

Produkte

·

Partner

(Lieferanten und Vorlieferanten,

Lohnfertiger, Absatzmittler, Kunden,

kooperierende Unternehmen, Kapitalgeber,

Institute, andere Stakeholder)

·

Systeme

und

Strukturen

(z. B. Umwelten,

Märkte, IT, Beziehungen)

Diese können noch ergänzt werden um:

·

Plagiatoren

(Anbieter, Vertreiber und ggf.

Konsumenten von Imitaten) und Feinde

(Cyber-Attacke, Industriespionage, Erpresser)

·

Publikum

(Staat, Anwohner, Medien,

pressure groups)

Diese Elemente liefern Anhaltspunkte für die

vermutlich wirklich kritischen Geschäftsprozes-

se und helfen, diese herauszufiltern.

7. Identifizierung möglicher Großstörungen

Die Identifizierung erfolgt mittels

dreierlei An-

sätzen

, die miteinander kombinierbar sind:

a)

Systematisches Durchgehen

aller mögli-

chen, kritischen Prozesse und Potentiale in-

nerhalb und außerhalb der Unternehmung

(s. o., Punkt 6.)

b) Mit Hilfe von

kreativ-logischen Methoden

wie z. B. Fragenkatalogen, Simulations-

spielen, Szenarien oder Brainstorming nach

der Art „Was wäre wenn…?“, z. B. durch

solche Fragen:

·

Was wäre, wenn Standort XY ausfällt bzw.

nur noch zu 70% produziert?

·

Was passiert, wenn Hauptprozesse

unterbrochen werden?

·

Wie hoch wäre die schlimmste Beeinträch-

tigung?

·

Was wären die schlimmsten Auswirkungen?

·

Wie reagiert der Kunde auf …?

·

Wie reagiert die Öffentlichkeit auf…? usw.

c) Außerdem sollten

Erfahrungen aus bishe-

rigen Störungen

einfließen und diese hin-

terfragt und auf andere Situationen übertra-

gen werden. Falls frühere Störungen relativ

gut gemeistert wurden, sollte man sie trotz-

dem einbeziehen: Beim nächsten Mal könn-

ten sie durchaus anders verlaufen und evtl.

schweren Schaden anrichten!

Mit der Identifizierung der kritischen Geschäfts-

prozesse endet diese Phase. Als Ergebnis sollte

eine überschaubare Anzahl möglicher Großstö-

rungen mit vermutet enormem Schadenspoten-

tial vorliegen, die im nächsten Schritt analysiert

werden.

Phase 2: Business-Impact-Analyse

Diese 2. Phase ist das

Kernelement

im BC-

Prozess. Die zuvor ermittelten Großstörungen

werden in der Business-Impact-Analyse (BIA;

dt.: Folgeschadenabschätzung

6

) strukturiert

analysiert.

Bei der Schadensermittlung sind zunächst die

direkten Schäden

der Störung selbst zu be-

denken, also z. B. bei einem Brand die zerstör-

te Maschine, verbrannte Materialien und die

unterbrochene Produktion als

Primärschäden

.

Dazu kommen als

Sekundärschäden

die

durchs Löschwasser verdorbenen Produkte,

Aufräumkosten oder Kosten durch Nichtarbeit.

Nachgelagert könnten

Tertiärschäden

z. B.

durch Imageverschlechterung, Abwandern von

Abb. 2: Störungen in der Supply Chain

CM September / Oktober 2015