sprechende Features bietet, die die Produktivität wieder schnellstens

ermöglichen. Bei Hardware-Systemen muss u. U. eine spezielle Softwa-

re eingesetzt werden, die es dann auch ermöglicht, das Betriebssystem

auf veränderten Hardwarekomponenten wieder starten zu können.

9. Wohin wird gesichert?

Die oben angesprochene Datensicherung mit Magnetbändern wurde

bei vielen Unternehmen so durchgeführt, dass das entnommene Band

einfach oben auf das Regal abgelegt wurde. Manche Chefs nahmen

die Bänder einer Woche immer mit nach Hause. So war wenigstens

gewährleistet, dass, sollte es zu einem Schaden (Brand, Diebstahl, Was-

ser, Blitzschlag etc.) kommen, die Datenbänder wenigstens nicht mit

dem gesamten System vernichtet werden. Heutige Datensicherungen

werden meist auf externe Datenspeicher (entweder im Netzwerk oder

in der Cloud) vorgenommen. Achten Sie bei der Sicherung im eigenen

Netzwerk darauf, dass der Datenspeicher sich in einem anderen Teil des

Gebäudes befindet (Brandabschottung). Denn es nützt herzlich wenig,

wenn es im Serverraum brennt und die Datensicherung befindet sich

ebenfalls dort.

Wenn Sie auf externe Festplatten sichern, ist es sinnvoll, jeden Freitag

eine zusätzliche Vollsicherung ebenfalls auf eine Festplatte zu „ziehen“

und diese mit nach Hause zu nehmen. Interessant ist, dass in letzter

Zeit viele Unternehmen wieder auf die klassischen Magnetbänder aus-

weichen. Denn durch die Sicherung auf ein externes Magnetband ist

gewährleistet, dass diese Medien bei einem Virenbefall definitiv nicht

betroffen sein werden.

10. Datensicherung in der Cloud?

Durch die zunehmende Mobilität der Mitarbeiter ist die Cloud eine per-

fekte Alternative, Daten schnell und jederzeit zur Verfügung zu stel-

len. Auch aus diesem Grunde ist es oft sinnvoll, die Datensicherung in

der Cloud vorzunehmen. Allerdings sollten Sie hierbei darauf achten,

welchem Unternehmen Sie Ihre Daten anvertrauen. Nicht selten sind

verlockende, teilweise sogar kostenlose, Angebote (Google, Dropbox,

MyCloudFiles etc.) der falsche Weg, weil die Daten u. U. auf Servern

außerhalb der EU liegen. Zudem verlangt das derzeit geltende Daten-

schutzgesetz (BDSG), dass die Speicherung personenbezogener Daten

(Name, Adressen, Telefonnummern etc.) nur dann erlaubt ist, wenn

gemäß § 11 BDSG eine Auftragsdatenverarbeitung vertraglich mit ent-

sprechenden Kontrollpflichten vereinbart worden ist. Unternehmen, die

ihre Dienste zum Beispiel in den USA anbieten, können hier den oben

genannten Anforderungen oft nicht entsprechen.

Wichtig: Achten Sie auf eine Verschlüsselung. Daten sollten niemals

in ihrem Ursprungsformat in die Cloud gesichert werden. Hierzu muss

zwingend eine spezielle Verschlüsselungsmethode eingesetzt werden.

Dadurch ist es möglich, den Zugriff durch unbefugte Dritte abzuwehren

bzw. wenigstens zu erschweren. Zwar bieten einige Cloud-Anbieter eine

Verschlüsselung an, jedoch sollten Sie hier lieber auf einen Drittanbieter

setzen, welcher die Kompatibilität zu allen gängigen Cloud-Anbietern

gewährleistet. Auch sollte ein Zwei-Faktoren-Verschlüsselungscode-Ma-

nagement möglich sein. Am Ende sollten Sie sich darüber im Klaren

sein, dass auch ein großer Cloud-Anbieter mal Probleme bekommen

und einen Datenverlust erleiden kann. Auch wenn Sie Ihre Daten ver-

trauensvoll und verschlüsselt jeden Tag in die Cloud sichern, der An-

bieter aber einen Datenverlust erleidet, bleibt das Problem letztlich an

Ihnen hängen. Sicher, Sie können sich natürlich in einem zivilrechtlichen

Streit über die Haftungsfrage auseinandersetzen. Jedoch dürfte dieser

Weg beschwerlich und teuer sein, und die Daten haben Sie immer noch

nicht wieder. Deswegen ist eine zusätzliche „eigene“ Sicherung auf ei-

genen Serversystemen ratsam. Mit dieser zusätzlichen „Sicherung der

Sicherung“ sollten Sie dann auf jeden Fall auf der sicheren Seite sein.

11. Welches Datensicherungsprinzip wird angewendet?

Eine Datensicherung, die nur eine Woche zurückreicht, ist unzureichend.

Am effektivsten und sinnvollsten hat sich das sogenannte Großvater-

Vater-Sohn-Prinzip (GVS) erwiesen. Durch den Einsatz dieses Prinzips

wird sichergestellt, dass verschiedenste Sicherungsstufen vorhanden

sind. Großväter (Monatssicherungen), Väter (Wochensicherungen) und

Söhne (Tagessicherungen) sind zwar „alte Bekannte“ aus den Zeiten der

Bandsicherung, sie haben jedoch auch bei den derzeitigen Sicherungen

auf anderen Medien nach wie vor ihre Daseinsberechtigung. Sind zum

Beispiel die „Sohn“-Daten beschädigt, so lassen sich diese dann aus

den „Vater“-Daten oder aber auch aus den „Großvater“-Daten wieder

herstellen. Außerdem verschafft diese Methode einen sehr guten Über-

blick über das gesamte Backup-System.

12. Was passiert mit „alten“ Speichermedien?

Die Verantwortung dafür, dass die Daten und Speichermedien entspre-

chend gelöscht und vernichtet werden, liegt eindeutig beim Datenin-

haber. Ein Magnetsicherungsband darf nicht im Hausmüll landen. Eine

Festplatte sollte weder per Auktion versteigert noch verkauft werden. Ein

alter PC sollte nicht an den Admin verschenkt oder übergeben werden,

wenn nicht gewährleistet ist, dass dieser die Daten auf dem PC nach

gängigen Verfahren sicher und unwiederbringlich löscht. Viele Unterneh-

men, die sich auf die Daten- und Aktenvernichtung spezialisiert haben,

bieten eine fachgerechte Entsorgung der o. g. Speichermedien an.

Fazit

Jedes Unternehmen ist gesetzlich verpflichtet, eine regelmäßige Da-

tensicherung vorzunehmen. Sollte es zu einem Schadensfall kommen,

besteht die nicht geringe Gefahr, dass Geschädigte erfolgreich Scha-

densersatz verlangen können, weil Versäumnisse bei der Datensiche-

rung nachgewiesen werden

können. Auch die Dokumen-

tation der Datensicherung ist

eine unternehmerische Pflicht.

Definieren Sie ganz klar die

Methoden, die Abläufe und die

Verantwortlichkeiten, damit im

Schadensfall schnelle und kla-

re Prozesse definiert sind und

ausgeführt werden können.

6

Reinhold Okon

ist Datenschutz-

b e a u f t r a g t e r

des

Bundes-

fachverbandes

der Immobilien-

verwalter e.V. (BVI).

DER AUTOR

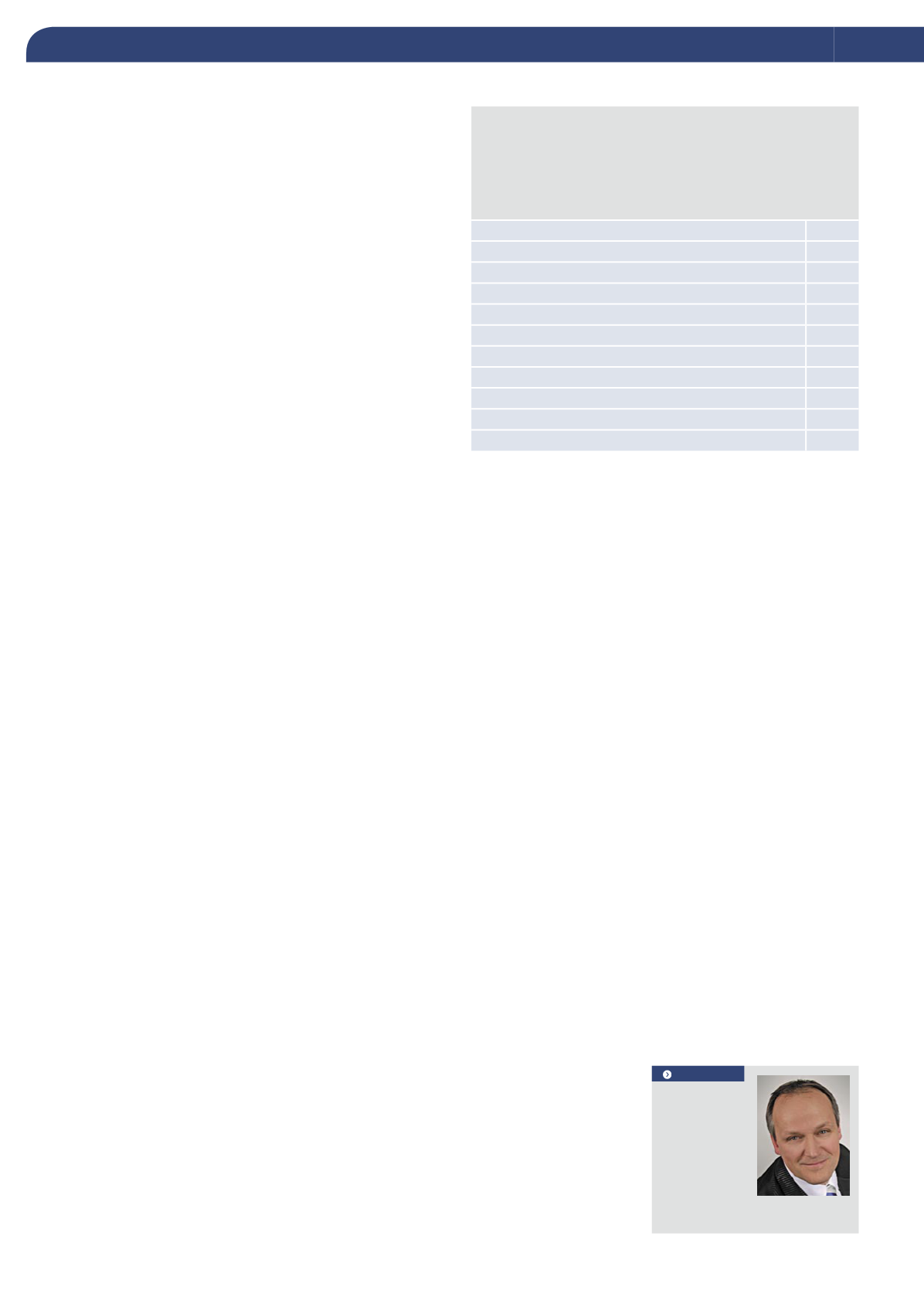

Umfrage zu eingesetzten

IT-Sicherheitsmaßnahmen (2017)

Welche Sicherheitsmaßnahmen sind in Ihrem Unternehmen im

Einsatz, um sich gegen Datendiebstahl, Industriespionage oder

Sabotage zu schützen?

Passwortschutz, Firewalls, Virenscanner, Backups

100 %

Festlegung von Zugriffsrechten

99 %

Kennzeichnung von Betriebsgeheimnissen

85 %

Festlegung von Zutrittsrechten zu bestimmten Räumen

81 %

Background-Checks bei sensiblen Positionen

58 %

Bestellung eines Sicherheitsverantwortlichen

54 %

Schulung der Mitarbeiter

53 %

Sicherheitszertifizierung

43 %

Sicherheits-Audits durch externe Spezialisten

24 %

Intrusion Detection Systeme (Angriffserkennungssystem)

20 %

Penetrationstest

17 %

Quelle: Bitkom, 2017