rungssoftware angeschafft werden sollte. Heute bekommt man schon

für ca. 50 EUR eine gute Datensicherung für einen einzelnen PC. Zur

Sicherung von Server-Systemen steigen die Anforderung an die Siche-

rungssoftware. Dementsprechend teurer ist die Anschaffung dann auch.

3. Fand eine sicherungsrelevante Bewertung der Daten statt?

Wichtig ist, eine „Sicherungswürdigkeit“ der zu sichernden Daten fest-

zulegen. Nicht alle Daten müssen täglich gesichert werden. Eine einfa-

che Faustregel lautet: Daten, die jeden Tag benötigt werden (E-Mails,

Hausverwalterprogramm etc.), sind hoch verfügbare Daten. Hier muss

die Datensicherung häufiger erfolgen (mindestens täglich) als für Da-

ten, die im Monat höchstens einmal benutzt werden (z. B. Bilder der

letzten Betriebsfeier, Vorlagen, persönliche Daten wie Musik, Filme

etc.). Besonders kritische Daten sollten sogar mehrmals am Tag gesi-

chert werden. Gerade größere Unternehmen sind besonders gefordert.

Stellen Sie sich einmal nur vor, ein Unternehmen mit 200 Mitarbeitern

erleidet einen Datenverlust und die Datensicherung fand nur einmal

täglich statt. Wenn also alle Mitarbeiter einen ganzen Tag wieder „rein-

arbeiten“ müssten, sind die Kosten hierfür sicher enorm hoch.

4. Welche Geräte müssen gesichert werden?

Die Erfahrungen der letzten Jahre zeigen, dass Unternehmen häufig auf

das falsche Pferd gesetzt haben. Zwar findet eine tägliche Datensiche-

rung statt, jedoch ist das System, auf welchem die Daten verarbei-

tet werden, plötzlich nicht mehr einsatzbereit (Virenbefall, Hardware-

schaden etc.). Deshalb müssen immer beide relevanten Komponenten

(„Auto und Motor“) gesichert werden. Einmal das System (Hardware)

selbst und die darauf zu verarbeitenden Daten (Datenbanken, Datensät-

ze). Es geht also um Systemsicherung und Datensicherung.

Viele vergessen, dass z. B. beim Ausfall des PCs in der Buchhaltung die

Datensicherung alleine erst mal herzlich wenig nützt. Es muss auch ein

System (PC) vorhanden sein, auf welchem die Daten dann verarbeitet

werden können. Erfahrungsgemäß dauert es ziemlich lange, bis ein PC

der Buchhaltung wieder vollends einsatzbereit ist.

Für Serversysteme gilt entsprechendes. Auch hier muss gewährleistet

sein, dass zunächst das System binnen kürzester Zeit wieder auf die

Beine gestellt werden kann und dann anschließend die Daten wieder

auf dem System wiederhergestellt werden können. Hierfür gibt es mitt-

lerweile wirklich gute Software, die wahre Wunder vollbringen kann

(z. B. Acronis, Veeam, etc.).

Zu guter Letzt sind auch Laptops, Handys und Tablets in die Überlegungen

mit einzubeziehen. Es wird oft vergessen, dass z. B. auch ein Handy wie

eine Festplatte anzusehen ist. Die Daten, die sich heute durchschnittlich

auf einem Handy befinden, sind überwiegend persönlicher, aber eben

auch unternehmensspezifischer Natur. Die Datensicherung von Handys

sollte deshalb auf jeden Fall Teil des Datensicherungsplans sein.

5. Wurden die Sicherungsmaßnahmen nachvollziehbar und

angemessen definiert?

Legen Sie ein besonderes Augenmerk darauf, wie der gesamte Siche-

rungsprozess abläuft und welche Ressourcen er einnimmt. Findet mehr-

mals am Tag eine Datensicherung statt, ist zu berücksichtigen, dass das

System dadurch insgesamt mehr Leistung verbrauchen wird und u. U.

die Verarbeitungsgeschwindigkeit sinken wird.

Findet die Sicherung am Abend statt, sollte gewährleistet sein, dass

tatsächlich kein Mitarbeiter während der Sicherungszeit noch am PC

arbeitet. Gerade bei etwas kleineren, günstigen Datensicherungssyste-

men fehlt häufig die Möglichkeit, auch offene Dateien (also Dateien, die

gerade bearbeitet werden) mit zu sichern. Und wenn Mitarbeiter über

Nacht Ihren PC in Betrieb lassen und Programme geöffnet haben, ist

ebenfalls nicht gewährleistet, dass alle Daten gänzlich gesichert wer-

den. Bei der Definition des Sicherungsziels sollten alle diese Überlegun-

gen mit einfließen.

6. Ist eine erfolgreiche oder gescheiterte Datensicherung

dokumentiert?

Vor ca. 10 Jahren war die Datensicherung auf Magnetbänder (DAT-Bän-

der) noch die häufigste Datensicherungsmethode,. Ähnlich wie bei ei-

nem Musikkassettenrekorder wurden die Kassetten in das entsprechen-

de Laufwerk eingeschoben. Am nächsten Morgen wurden die Bänder

dann entnommen und gegen ein anderes Band ausgetauscht. Viele

Unternehmen merkten oft gar nicht, dass die Datensicherung nicht

funktionierte. Denn laut Hersteller dieser Magnetbänder hatten diese

eine Betriebszeit von ca. 6 Monaten. Danach sollten die Bänder erneu-

ert werden. Viele verließen sich aber einfach darauf, dass das Band

(schon 2 Jahre alt) im Laufwerk eingelegt war und schon funktionieren

würde. Erst als man dazu überging, die Datensicherungssoftware mit

einer entsprechenden Benachrichtigungsmöglichkeit (E-Mail, Ausdruck

am Drucker, Meldung am Bildschirm etc.) auszustatten, konnte man das

Ergebnis der letzten Datensicherung auch dokumentieren. Gerade Ver-

sicherungen, die z. B. zur Schadensregulierung bei einem Datenverlust

herangezogen werden, verlangen nicht selten die Vorlage der Datensi-

cherungsdokumentation (Berichte) des letzten Monats.

7. Kann erkannt werden, ob die gesicherten Daten auch

tatsächlich nutzbar sind?

Für den Fall, dass die Daten tatsächlich wieder hergestellt werden

müssen, sollten Sie sicherstellen, dass die gesicherten Daten auch tat-

sächlich nutzbar sind. Verschiedene Hersteller bieten eine solche Über-

prüfungsfunktion in ihrer Software als integriertes Feature mit an. Die

Software überprüft dabei nach dem Sicherungsvorgang die gesicherten

Daten (via Prüfziffern-Verfahren und CRC-Prüfung) dahingehend, ob der

gesicherte Datensatz auch 1: 1 dem Original-Datensatz entspricht.

8. Wurde eine Rücksicherung der Daten (Live) getestet?

Verlassen Sie sich nicht alleine darauf, dass die Datensicherung zwar

jeden Tag schön funktioniert und auch ein Bericht über eine erfolgreiche

Datensicherung erstellt wird, sondern testen Sie den „Super-Gau“. Bei

virtuelleren Umgebungen lässt sich dieses leicht prüfen. Achten Sie dar-

auf, wie lange es dauert, ein System wieder gänzlich herzustellen. Dies

ist auch der Richtwert für Sie, um festzustellen, welche Software ent-

5

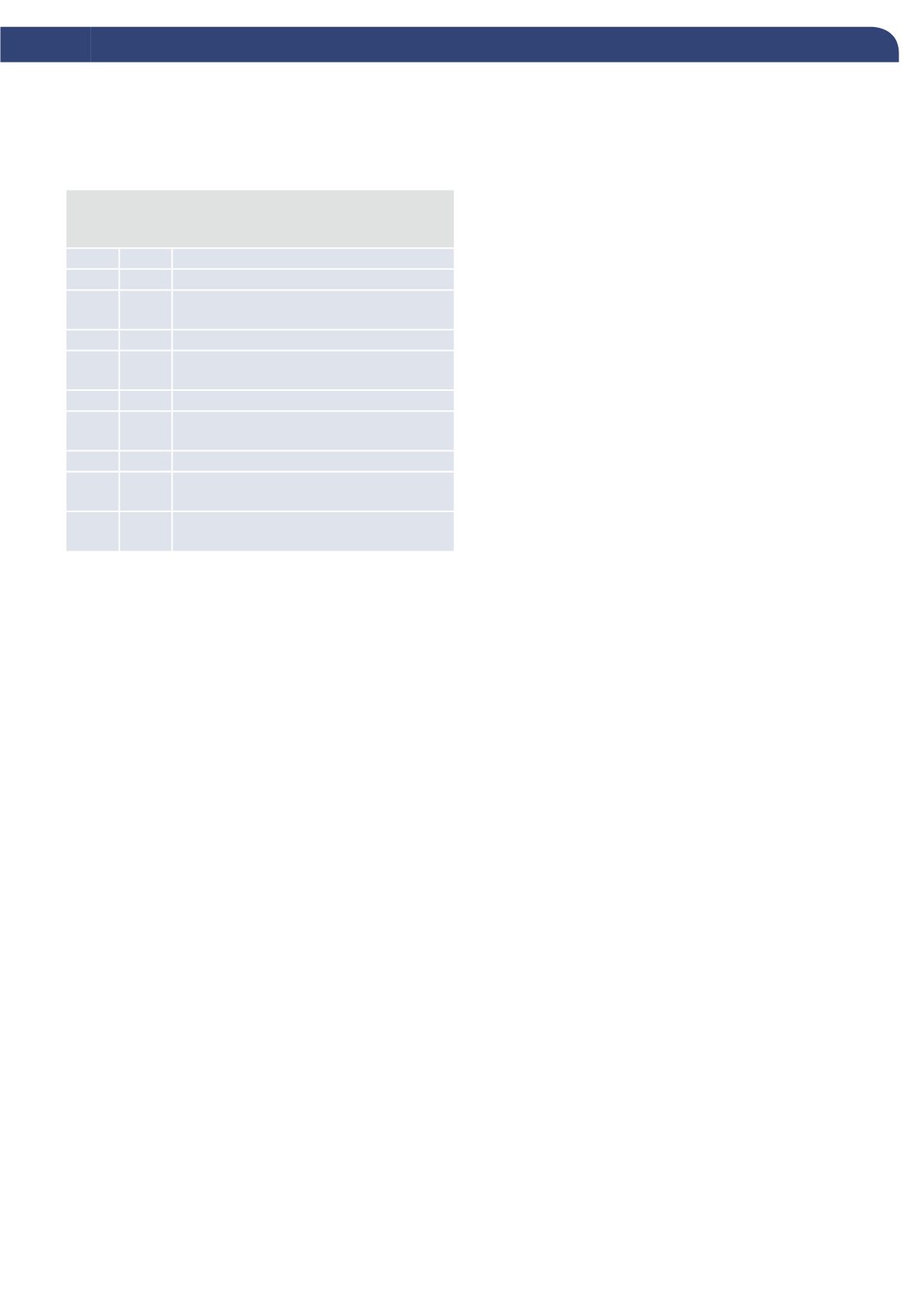

Schäden durch Computerkriminalität

Schadenssummen in Mrd. Euro in deutschen Unternehmen

2015 2017

1,0 21,1 Kosten für Ermittlungen und Ersatzmaßnahmen

5,7 17,1 Umsatzeinbußen durch Verlust von Wettbewerbs-

vorteilen

9,3 15,4 Patentrechtsverletzungen

3,3 15,4 Imageschaden bei Kunden oder Lieferanten, nega-

tive Medienberichterstattung

4,5 11,0 Kosten für Rechtsstreitigkeiten

4,0 10,5 Ausfall, Diebstahl oder Schädigung von IT-Syste-

men, Produktions- oder Betriebsabläufen

14,2 6,9 Umsatzeinbußen durch nachgemachte Produkte

1,4

6,4 Datenschutzrechtliche Maßnahmen (z. B. Informa-

tion von Kunden)

0,6

1,3 Erpressung mit gestohlenen oder verschlüsselten

Daten

Quelle: Bitkom, 2017